Une gestion des incidents simplifiée

STORM aide votre équipe à gérer efficacement les incidents.

Des processus de sécurité éprouvés pour gagner du temps

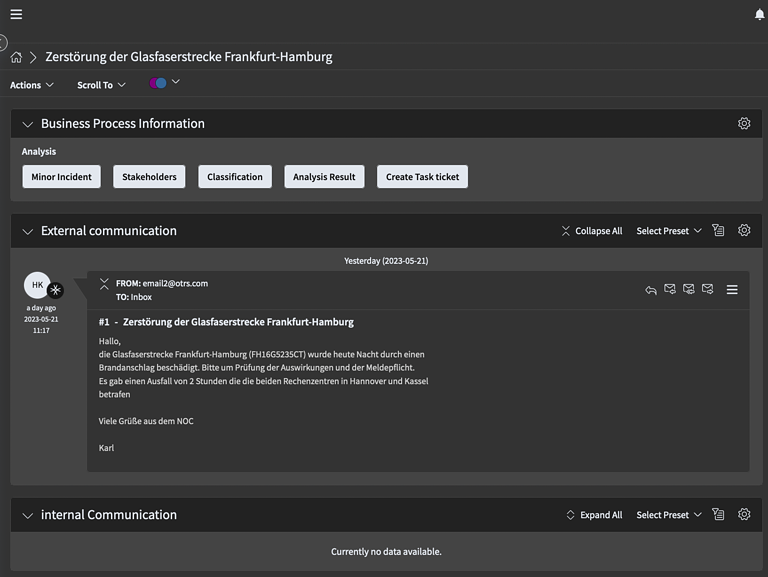

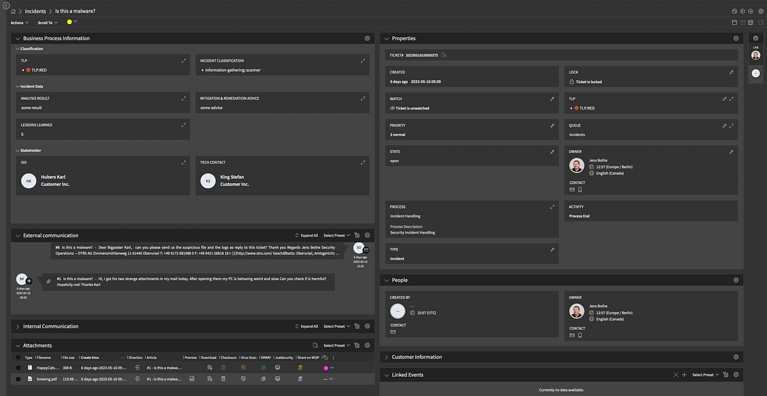

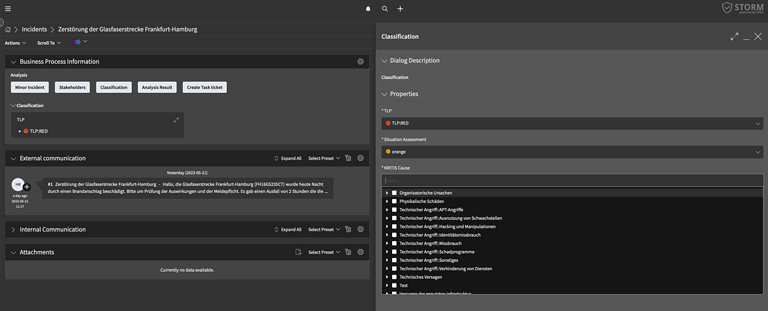

La gestion efficace des incidents est facilitée par des processus prédéfinis, conformes aux normes et taxonomies reconnues. Grâce à STORM, les bonnes personnes et les bons outils sont impliqués immédiatement. La solution s’intègre facilement à vos systèmes via des services web.

Sécurité et conformité comme priorité absolue

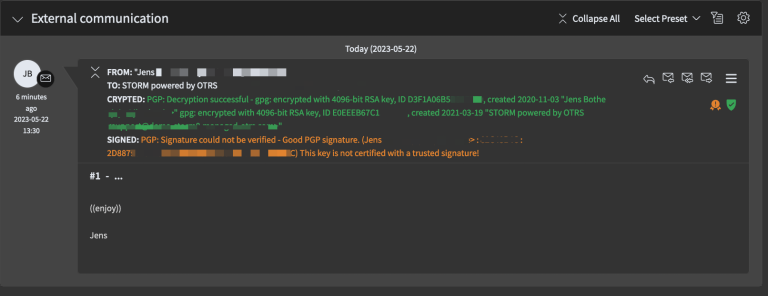

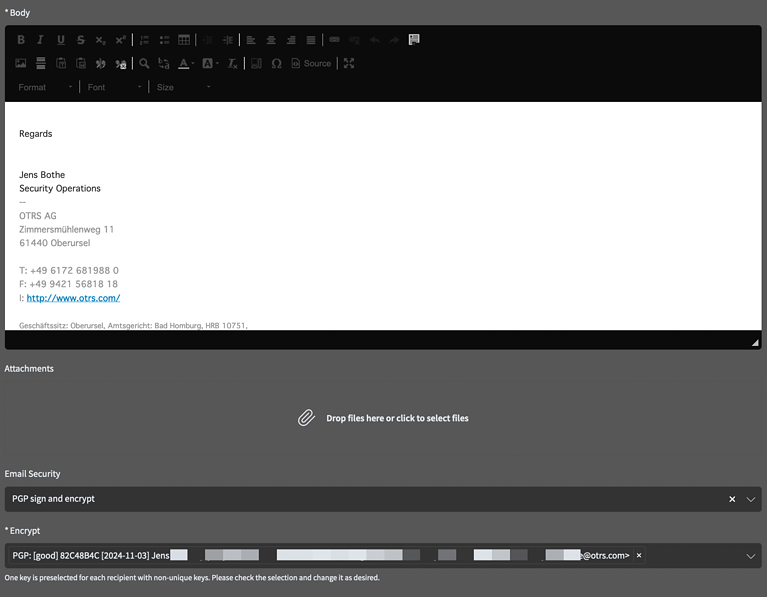

STORM prend en charge les standards de chiffrement et de signature numérique comme PGP et S/MIME. Notre solution est prête pour l’audit. Toutes les activités, y compris les artefacts et analyses médico-légales, sont documentées et traçables. STORM peut fonctionner en environnement totalement hors ligne.

Déploiement immédiat

Nos experts vous livrent une solution prête à l’emploi. STORM inclut des classifications prédéfinies, processus incidents déjà configurés – aucune configuration chronophage nécessaire. Commencez dès maintenant et centralisez les requêtes par e-mail.

Une qualité primée

STORM, développé à partir du logiciel OTRS Service Management, est devenu une solution complète de gestion des incidents (SOAR), récompensée notamment par l’Infosec Award dans la catégorie “Cutting Edge”.

Cas d’usage courants

STORM n’est pas qu’une solution de cyber défense. Elle convient aussi à la sécurité d’entreprise et aux secteurs défense et sécurité en général. Adaptée aux cas ITSM avec exigences de sécurité accrues et aux applications à haute sécurité dans le militaire, les services d’urgence (BOS) ou l’industrie de défense.

Fonctionnalités principales

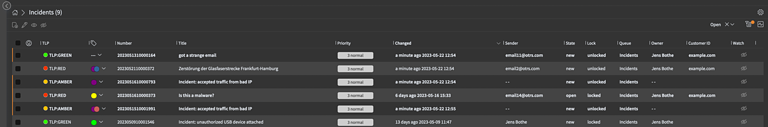

Gagnez en efficacité avec les fonctionnalités de STORM. Libérez vos équipes de sécurité des tâches chronophages. STORM accélère les opérations, réduit les erreurs et vous donne une visibilité totale pour prendre les bonnes décisions.

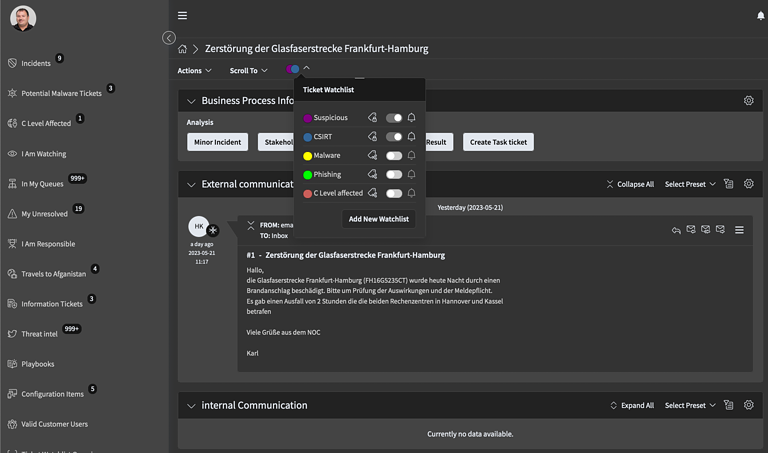

Étiquetage simplifié des incidents, événements, dossiers et pièces jointes

Les événements, incidents, actifs et autres tickets peuvent être facilement étiquetés. Ces étiquettes servent de filtres dans les vues en liste. Définissez des libellés personnalisés, individuellement ou en équipe, pour plus de structure au quotidien. Cela permet une meilleure visibilité des informations existantes et facilite la classification des résultats d’analyse.

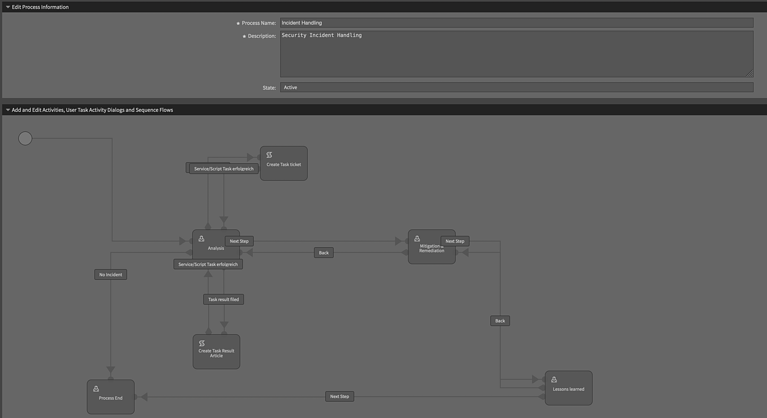

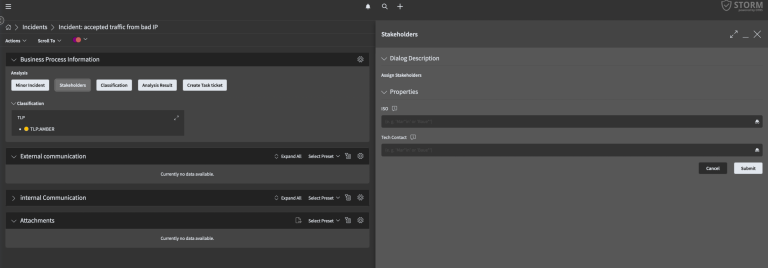

Automatisation et gestion des processus

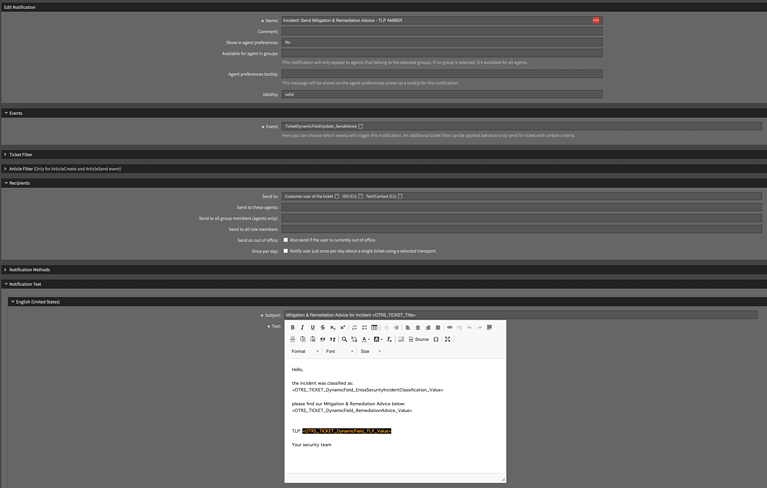

STORM permet de modéliser les processus et workflows, et de les automatiser si nécessaire. Une grande variété de champs permet de structurer les données pour mieux les exploiter. Grâce aux modèles prêts à l’emploi, de nouveaux processus peuvent être rapidement mis en place. Les parties prenantes peuvent être notifiées automatiquement selon des règles et rôles prédéfinis.

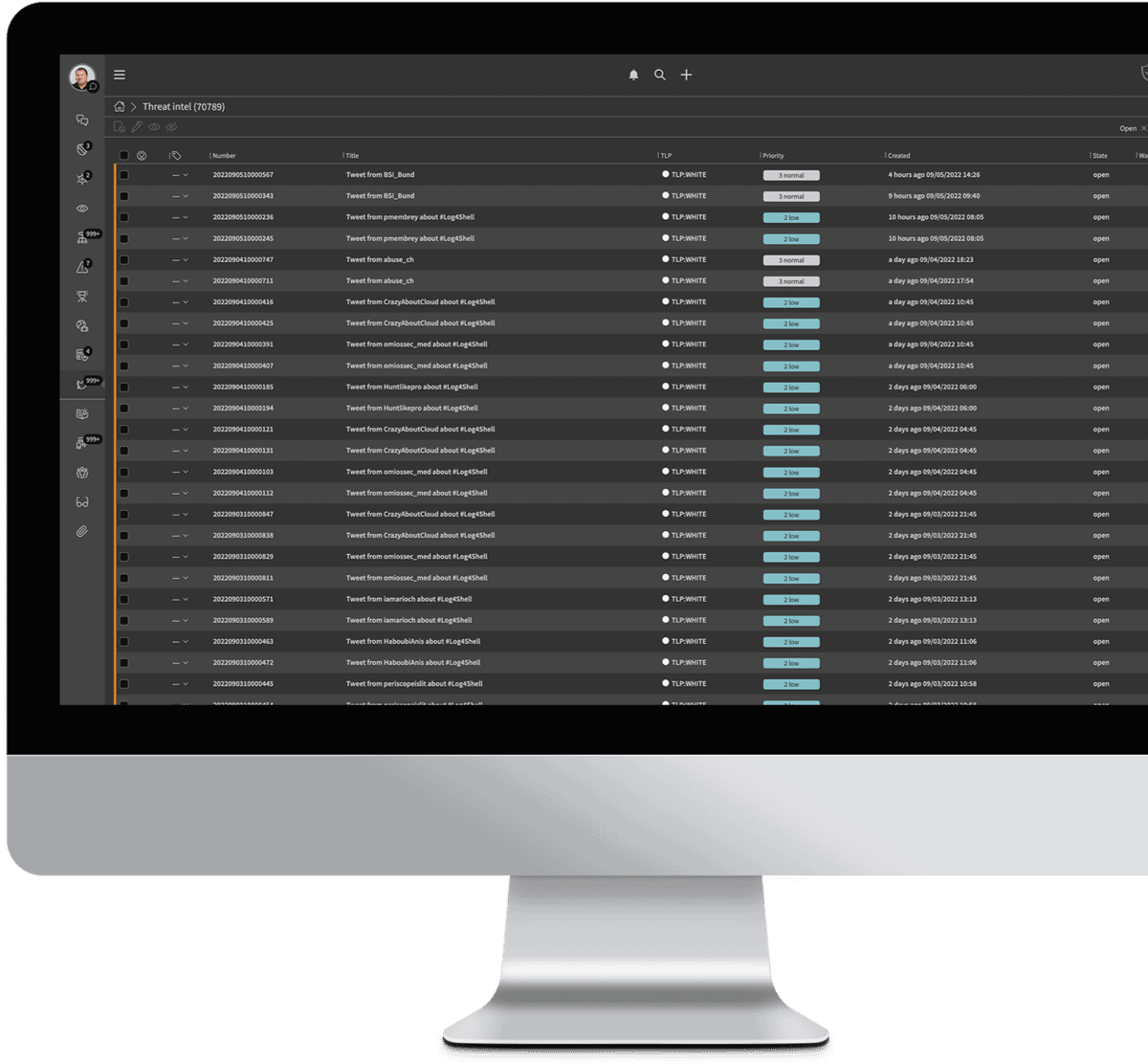

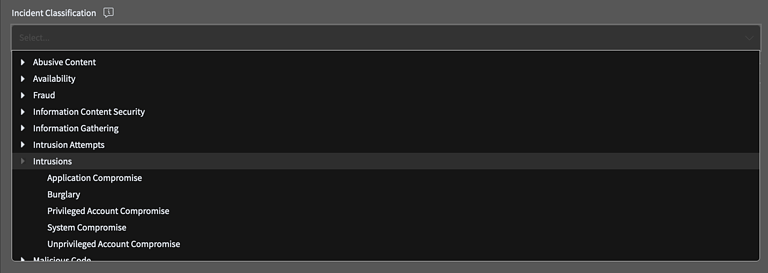

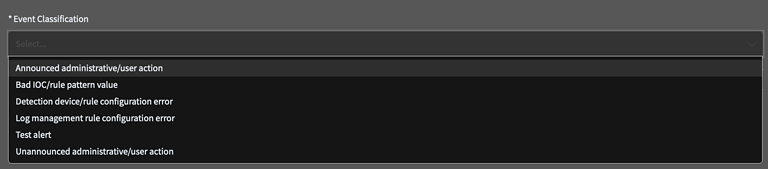

Champs de taxonomie prédéfinis pour une classification et un reporting facilités

Des classifications prédéfinies d’incidents et d’événements permettent une catégorisation conforme aux standards, comme la classification KRITIS (§8b al. 4 BSIG) ou la taxonomie de référence d’ENISA.

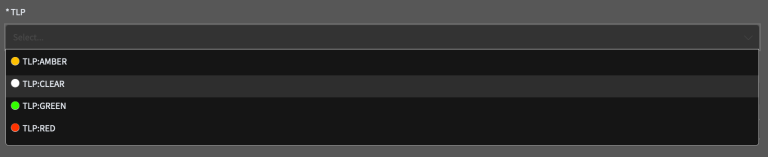

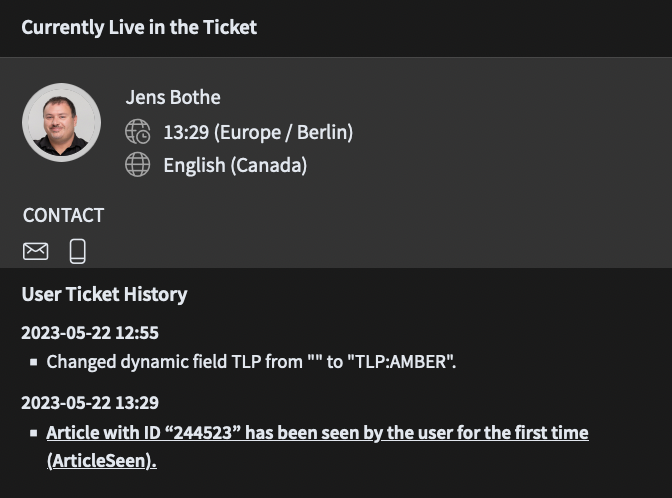

STORM permet également de classer les informations à l’aide du protocole de feu tricolore (TLP) et d’intégrer cette classification dans les notifications.

Des catégories supplémentaires peuvent être ajoutées facilement.

Chiffrement avancé via PGP & S/MIME (avec prise en charge HSM)

Profitez du chiffrement de bout en bout et des signatures électroniques via PGP et S/MIME. Les clés privées peuvent être stockées dans des modules matériels de sécurité (HSM) pour renforcer la protection.

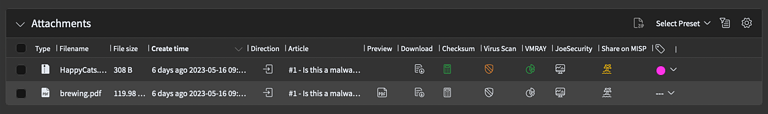

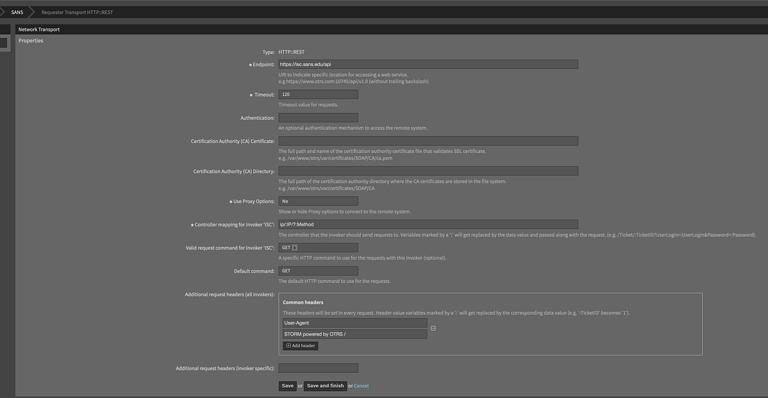

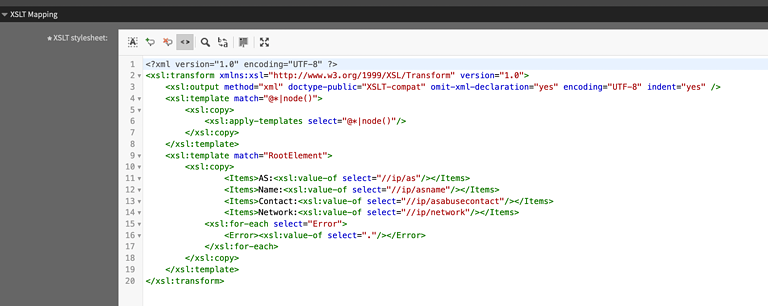

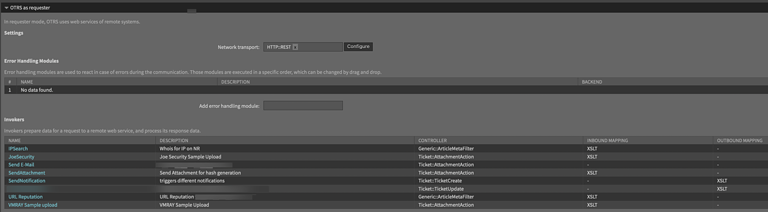

Intégration via services web

STORM s’intègre avec des applications tierces via des standards ouverts de services web. Les données peuvent être transmises automatiquement ou selon des workflows définis, puis traitées dans le système. Les événements, incidents ou requêtes peuvent également être générés par ce biais.

Des interfaces prédéfinies avec VirusTotal, VMRAY et d’autres solutions permettent une intégration rapide aux processus existants.

Fonctionnalités de journalisation pour la conformité

Toutes les actions réalisées sur les tickets sont consignées, permettant de savoir à tout moment qui a ajouté, modifié ou consulté quelles données. Les téléchargements de pièces jointes sont également journalisés.

FAQ

STORM est une solution développée pour répondre aux besoins de divers domaines liés à la sécurité :

- Équipes de cybersécurité opérationnelle telles que les SOC (Security Operations Center) et CERT/CSIRT

- Équipes de sécurité produit (PSIRT)

- Équipes de sécurité d’entreprise (par exemple : sécurité sur site, protection des déplacements, prévention de l’espionnage industriel)

- Équipes en charge de la gouvernance et de la stratégie au sein d’un système de gestion de la sécurité de l’information (ISMS)

En outre, STORM intègre des fonctions de type SOAR, pour l’orchestration, l’automatisation et la réponse aux incidents.

Le terme SOAR signifie Security Orchestration, Automation and Response (Orchestration, automatisation et réponse en matière de sécurité). Une solution SOAR assiste les analystes sécurité dans le traitement des informations sensibles grâce à trois grands volets :

- Orchestration : STORM se connecte à d’autres outils de cybersécurité (ex. plateformes de partage d’indicateurs de menace) pour accélérer l’analyse et le traitement des incidents.

- Automatisation : des tâches et processus spécifiques sont automatisés, ce qui diminue le risque d’erreur humaine et améliore la rapidité de traitement.

- Réponse : STORM consolide tous les événements signalés et automatise leur catégorisation et leur analyse.

Oui. STORM s’intègre facilement à votre environnement IT et sécurité grâce à un cadre web service complet. Il permet d’envoyer automatiquement ou via workflow des données à d’autres outils. Les réponses sont ensuite traitées directement dans le système.

STORM agit ainsi comme un hub centralisé, collectant toutes les données et assurant leur traçabilité complète (notamment pour les audits).

De plus, des processus standards et des classifications sont déjà prédéfinis, ce qui facilite une adoption rapide sans configuration complexe.

STORM peut être utilisé pour un large éventail d’incidents liés à la sécurité, notamment :

- Défense cybernétique

- Sécurité d’entreprise (y compris dans les contextes critiques – KRITIS)

- Industrie de la défense et de la sécurité

- Cas d’usage ITSM nécessitant des mesures de sécurité renforcées

- Environnements hautement sécurisés (militaire, services d’urgence – BOS, etc.)

- Gestion de la sécurité de l’information (ISMS)

STORM prend en charge les équipes opérationnelles (SOC, CERT/CSIRT), les équipes sécurité produit (PSIRT) et les départements sécurité d’entreprise.

Contrairement à un simple outil ITSM, STORM est une plateforme SOAR avec un fort accent sur la communication sécurisée et structurée. Parmi ses atouts :

- Des processus prédéfinis et des taxonomies standardisées permettant un démarrage rapide

- Des chiffrements numériques (PGP, S/MIME) et des mécanismes d’audit robustes

- Des connexions possibles avec des applications tierces via services web

- Une interface intuitive et modulable pour une gestion fluide des incidents

Le groupe OTRS propose :

- Des journées de conseil pour vous accompagner dans la mise en place de STORM

- Des formations publiques via l’Academy OTRS pour apprendre les fonctions essentielles de l’outil

Ces sessions permettent aux équipes de maîtriser l’interface et les meilleures pratiques d’exploitation.

- STORM ne communique pas vers l’extérieur par défaut, le rendant compatible avec des environnements fermés (air gap).

- Toutes les communications sont chiffrées et signées numériquement (PGP, S/MIME).

- Chaque action est documentée pour assurer un audit complet, y compris les analyses d’artefacts ou de preuves forensiques.

- TLP (Traffic Light Protocol) pour classifier les niveaux de confidentialité des informations

- Taxonomie d’ENISA (Reference Security Incident Classification Taxonomy)

- KRITIS conformément au §8b, alinéa 4 de la BSIG (loi allemande sur la sécurité informatique)

- Possibilité d’ajouter des classifications personnalisées

Toutes les classifications peuvent également être utilisées dans les notifications